Unprofessionelle Adresse

Professionelle Unternehmen nutzen ihre eigenen Domains für ihre E-Mail-Adressen statt kostenloser E-Mail-Anbieter, z.B.: support@twitter.com statt twitter@yahoo.com.Mehr...

Sagen wir, du hast eine E-Mail scheinbar von Twitter bekommen. Falls du es nicht sowieso weißt, findest du schnell heraus, dass deren Domain twitter.com ist. Was ist nun die E-Mail-Adresse des Absenders? Sagen wir, sie ist support@twitter.com . Die Domain ist der Teil hinter dem @-Zeichen. In diesem Fall ist es also twitter.com . Das wirkt definitiv legitim.

Aber was, wenn der Sender twitter@mail.com ist? Auch in der Adresse findet sich das Wort „Twitter“. Der Unterschied ist: Es handelt sich bloß um einen beliebigen Nutzernamen, der bei jeder E-Mail-Domain verwendet werden könnte. Die Domain ist mail.com , ein beliebter E-Mail-Anbieter für Privatnutzer. Ein Unternehmen wie Twitter würde niemals solch einen unprofessionellen Mail-Dienst nutzen, wenn es auch auf seine schöne twitter.com-Domain zurückgreifen könnte.

Fake-Support kostenloser E-Mail-Dienste

Einige Betrüger versuchen nicht, ein Unternehmen zu imitieren, indem sie einen kostenlosen Dienst wie mit dem obigen Beispiel twitter@yahoo.com verwenden. Stattdessen versuchen sie, den kostenlosen E-Mail-Dienst an sich zu imitieren, z.B.: freundlicher-kundendienst@yahoo.com . Die scheint Yahoos echter Support zu sein, doch in Wahrheit ist es nur irgendein Nutzerkonto, welches eben einen „merkwürdigen“ Benutzernamen hat. Daher solltest du immer googlen, ob die E-Mail-Adresse des Absenders tatsächlich zum Support deines E-Mail-Anbieters gehört.Falsche Account-Adresse

Ein Betrüger weiß für gewöhnlich nicht, welche E-Mail-Adresse zu welchem Online-Account gehört (oder andersherum), sodass du etwa eine Phishing-E-Mail scheinbar von Amazon an eine deiner E-Mail-Adressen bekommst, die gar nicht zu deinem Amazon-Account gehört. Und da Amazon niemals E-Mails an Adressen schicken würde, die nicht zum jeweiligen Nutzerkonto gehören, kannst du bei Mails an die falsche Adresse ziemlich sicher sein, dass es Phishing-Versuche sind.Nachrichten von Diensten, die du gar nicht benutzt

Betrüger imitieren einfach jedes beliebte Unternehmen (bzw. Dienst), das es gibt, weil dann die Chancen hoch sind, dass das zufällig ausgewählte Opfer tatsächlich den jeweiligen Dienst nutzt. Aber sagen wir, du erhältst eine E-Mail von TikTok, aber du nutzt gar nicht TikTok – dann handelt es sich offensichtlich um eine Fälschung.Subdomain statt Domain

Manche Betrüger kaufen eigene Domains für ihre E-Mail-Adressen und passen diese so an, dass sie legitim aussehen, z.B.: support@amazon.de.example.com . Es sieht (zumindest auf den ersten Blick) so aus, als sei amazon.com die Domain, aber in Wahrheit ist es example.com.Mehr...

Jede Internet-Adresse besteht aus verschiedenen Teilen. Grundsätzlich handelt es sich um dieses Schema:

Beispiel: https://pixelcode.codeberg.page/phishwarn/index.html

Für E-Mails ist nur dieser Teil relevant: Subdomain.Domain.TLD

Das Wichtige daran ist, dass jede Domain.TLD einzigartig ist. Es gibt nur ein ebay.com und nur ein freedom.press.

Auf der anderen Seite sind Subdomains NICHT einzigartig . Jeder Domainbesitzer kann jede beliebige Subdomain und beliebig viele Subdomains festlegen. Daher wäre eine E-Mail-Domain wie diese möglich: amazon.de.example.com .

Beachte, dass die tatsächliche Domain NICHT amazon.de ist, sondern example.com . Viele Nutzer würden jedoch nicht erkennen, dass amazon.de nicht die Domain ist, sondern denken, dass der Absender tatsächlich Amazon ist, wo doch amazon.de in Wirklichkeit nur eine Kombination aus zwei Subdomains ist: amazon und de.

Die echte Domain ist immer die letzte Zeichenkette vor der Top-Level-Domain. Die TLD ist so etwas wie .com, .net, .gov.uk, .de, .fr usw. (manchmal kann es auch etwas Ausgefallenes wie .page, .social oder .dev sein).

Wenn du dir bei diesem Domain-Zeugs nicht sicher bist, merke dir bloß, dass viele Punkte innerhalb einer E-Mail-Domain verdächtig sind (also viele Subdomains).

Hoher Druck auf dich

Betrüger üben hohen Druck auf dich aus, indem sie Dringlichkeit nutzen, schwerwiegende Konsequenzen androhen oder vorgeben, wichtige Autoritäten zu sein.Mehr...

1. Dringlichkeit: Wenn du angewiesen wirst, eine bestimmte Aktion innerhalb von etwa 24 oder 48 Stunden auszuführen, solltest du wohl einen Augenblick innehalten. Frag dich selbst: Wirkt die Sache wirklich so dringend? Würde der echte Sender solch eine wichtige Mitteilung via E-Mail/SMS etc. schicken? Warum würde er nicht einfach einen Brief schicken, um den Empfang sicherzustellen?

2. Schwerwiegende Konsequenzen: > Wenn dir mit schwerwiegenden Konsequenzen gedroht wird, wie einer Kontosperrung oder verklagt, verhaftet oder gefeuert zu werden, ist es die gleiche Situation: Würde der echte Sender dir so drohen – insbesondere via E-Mail/SMS etc.?

3. Hohe Autorität: Viele Betrüger geben vor, jemand wie dein Arzt, die Polizei, generell die Regierung oder sonst eine hohe Autorität zu sein. Halte für einen Moment inne und denk nach, ob du jemals eine Nachricht des jeweiligen Absenders über diesen Kommunikationsweg erhalten hast. Falls nicht: Bist du dir sicher, dass die Polizei dir eine E-Mail senden würde? Kennt man dort überhaupt deine Adresse? Warum würden sie solch einen unsicheren Kommunikationsweg wählen, wenn sie dir auch einen Brief schicken könnten?

Zumindest in der westlichen Welt würde die Polizei niemals E-Mails oder Chatnachrichten versenden, sondern stattdessen Briefe. In dringenden Fällen würden sie Polizeibeamte entsenden, um mit dir persönlich zu sprechen.

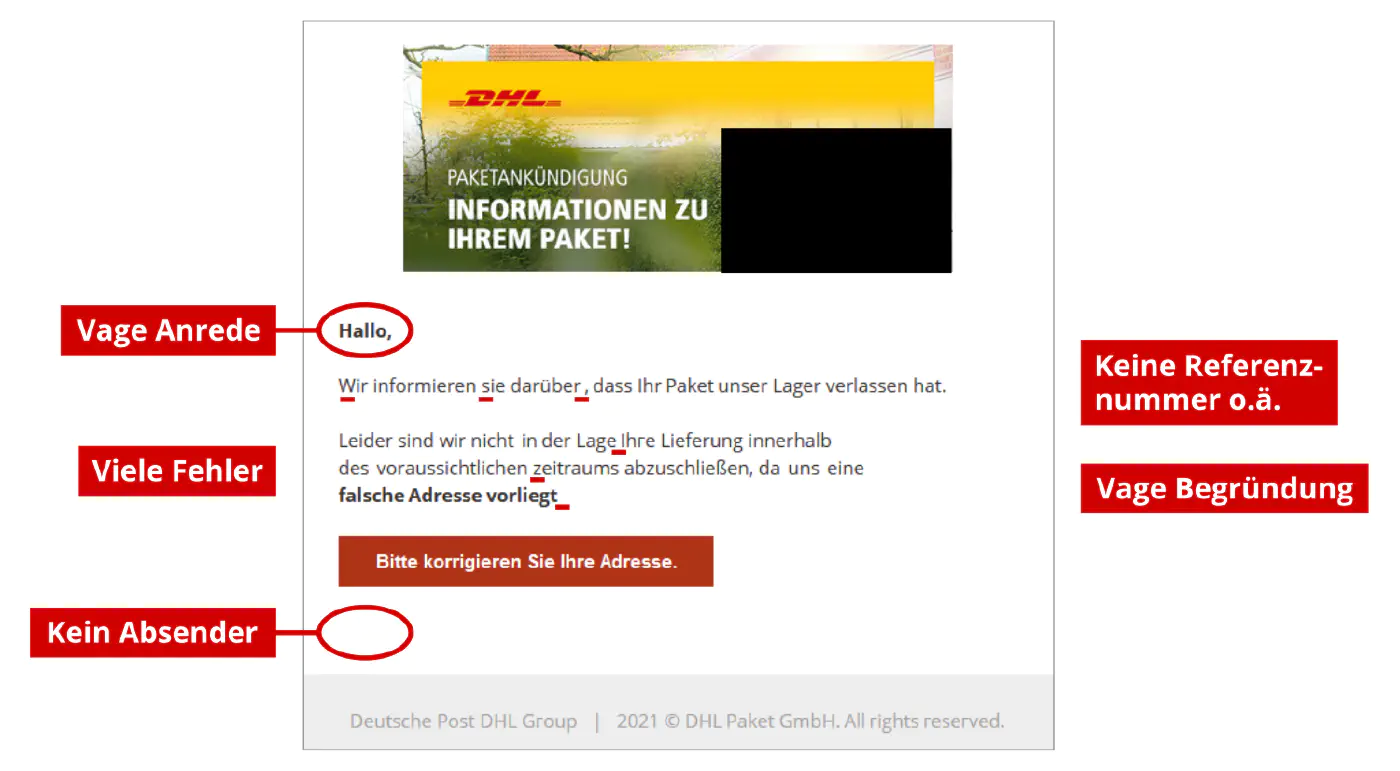

Vage Anrede

Viele Betrüger nutzen vage Anredeformen statt deines Namens, weil sie ihn einfach nicht kennen. Zum Beispiel würde eine Bank niemals etwas wie "Geschätzter Kunde..." oder "Sehr geehrte Damen und Herren..." als Anrede in einer Nachricht nutzen, die an einen bestimmten Kunden adressiert ist. Wenn der Sender also deinen Namen nicht erwähnt, ihn aber kennen sollte, falls er der wäre, für den er sich ausgibt, dann solltest du auf der Hut sein.Schlechte Grammatik und Rechtschreibung

Manche Phishing-Nachrichten enthalten viele und schwere Grammatik- und Rechtschreibfehler – anders als legitime Nachrichten von professionellen Unternehmen, die sicherstellen, dass sie ihre Reputation nicht beschädigen.Mehr...

1. Schlechte Online-Übersetzung: Viele Betrüger nutzen Online-Übersetzer niedriger Qualität, um ihre Nachrichten in verschiedenen Sprachen zu verbreiten. Die schlechte Qualität von Google Translate ist sogar zu einem Internet-Meme geworden.

2. Kein Muttersprachler: Viele Betrüger kommen einfach aus Ländern, in denen die Muttersprache des Opfers nicht weit verbreitet ist. Viele von ihnen kommen auch aus armen Regionen der Welt, wo es grundsätzlich kein gutes Bildungssystem gibt.

3. Effizienz: Es kann auch einfach effizienter sein, Tausende Phishing-Mails ohne angemessene Grammatik zu versenden, statt einige wenige qualitativ hochwertige Mails herzustellen.

4. Schlechte Bildung: Menschen, die phishen müssen, um Geld zu verdienen, können auch einfach eine schlechte Bildung haben, so wie es bei vielen normalen Kriminellen der Fall ist.

Wie dem auch sei: Beachte, dass es in letzter Zeit auch einige Phishing-Nachrichten mit guter Grammatik gegeben hat. Verlasse dich also nicht auf schlechte Sprache als Warnsignal.

Getarnte Links

Oftmals tarnen Betrüer ihre Phishing-Links, indem sie unverdächtige Anzeigetexte wählen, z.B. „www.wikipedia.org“ als Anzeigetext für example.com als tatsächlichen Link: www.wikipedia.orgMehr...

Betrüger wählen als sichtbaren Anzeigetext also z.B. „www.amazon.de/gp/customer-service“ , verlinken aber stattdessen auf eine Phishing-Seite, z.B. example.com (diese hier ist natürlich ungefährlich). Das sieht dann so aus: www.amazon.de/gp/customer-service. Aber wie erkennt man so etwas? Praktisch alle Browser zeigen die Link-URL am unteren Bildschirmrand an, wenn man den Mauszeiger über den Link bewegt. Probier’s aus: Beispiel-Link

Konzentriere dich ausschließlich auf die URL-Vorschau (nicht auf den möglicherweise gefälschten Anzeigetext) und schätze ein, ob die URL vertrauenswürdig ist oder nicht. Wenn du dir nicht sicher bist, klicke NICHT auf den Link.

![Vage Anrede: „Sehr geehrter Kunde“; gebrochenes Deutsch (z.B. ist statt „Link“ die Rede von „Verbindung“); ungenaue Absender-Angabe („Gebührenfrei Kundenbetreuung“ [sic!]); merkwürdige Begründung](https://phishwarn.codeberg.page/img/phishing-explanation/dkb-phishing-explanation_hu2dfdd73d8a1c239b39418a78bff027e2_387254_1400x0_resize_q75_h2_box_3.webp)

Fremdsprache

Einige Betrüger kennen die Muttersprache des Opfers nicht oder kümmern sich einfach nicht darum, sodass etwa ein Franzose eine deutsche Phishing-Mail von seiner französischen Bank erhalten könnte. Warum würde die Bank ihre Nachricht in eine andere Sprache übersetzen, die ihr Kunde wahrscheinlich ohnehin nicht einmal spricht? Das würde keinen Sinn ergeben.Abfrage sensibler Nutzerdaten

Das Ziel der Betrüger ist es, an die Login-Daten oder andere persönliche Information ihrer Opfer zu gelangen, weshalb sie offen nach Passwörtern, PINs oder TAN-Codes fragen. Legitime Unternehmen dagegen würden niemals nach sensiblen Nutzerdaten in einer E-Mail oder Chatnachricht fragen, weil das höchst unsicher wäre. Zudem benötigen Supportmitarbeiter NICHT das Passwort des Nutzers, weil sie ohnehin vollen Zugang auf die Nutzerdatenbank des Unternehmens haben.Anhänge und Handlungsaufforderungen

Alle Phishing-Nachrichten zeichnen sich dadurch aus, dass sie das Opfer zu einer bestimmten Handlung auffordern, also z.B. auf einen Link zu klicken oder den großen leuchtenden Button zu betätigen. Nicht wenige Betrugs-Mails enthalten zudem auch Anhänge schädlichen Inhalts (dazu unten mehr). Zwar weisen auch echte Mails den Nutzer zu bestimmten Dingen an, doch sie sind meist weitaus weniger aggressiv bzw. fordernd und sind auch nicht zwangsläufig auf Links und Buttons beschränkt. Dass der echte Support einen Anhang mitsendet, ist dagegen eher selten.Ausführbare Dateien

Manche Betrüger versuchen auch, das Opfer dazu zu bringen, ein Programm oder eine App herunterzuladen, indem sie es anweisen, eine beigefügte .exe-, .msi-, .app oder .apk-Datei etc. zu installieren. Oft sind solche Dateien zudem als harmlos getarnt (z.B. „versandbestätigung.pdf.exe“ ) oder in einer ZIP-Datei vor Spam-Filtern versteckt.Mehr...

Achtung! Viele ausführbare Dateien sind nicht als solche erkennbar!

So wie Phishing-Websites mithilfe von legitim wirkenden Subdomains getarnt werden, versuchen Betrüger, den Dateityp beigefügter ausführbarer Dateien zu verschleiern, indem sie sie beispielsweise „rechnung.pdf.exe“ oder „urlaubsfoto.jpg.app“ nennen. In diesem Fall ist die tatsächliche Dateiendung .exe bzw. .app und NICHT PDF bzw. JPG.

Zudem zeigen viele E-Mail-Programme den Dateityp standardmäßig nicht an, weshalb statt „rechnung.pdf.exe“ nur „rechnung.pdf“ angezeigt würde – was fatalerweise alles andere als verdächtig wirkt!

Außerdem verstecken einige Betrüger ihre ausführbaren Dateien in .zip-Archiven, um zu vermeiden, dass etwa ein Spam-Filter den verdächtigen .exe-Anhang erkennt. Wenn du also eine ZIP-Datei im Anhang siehst, solltest du besondere Vorsicht walten lassen!